Sécurité renforcée : Comment fonctionne l’authentification à deux facteurs 2FA ?

Même après la saisie du bon mot de passe, l'accès à un compte peut être refusé. L'envoi d'un code temporaire,…

Optimisez votre sécurité informatique avec Epsilon Scan.Tool

Même les systèmes les plus récents subissent régulièrement des failles imprévues, malgré des protocoles de sécurité réputés infaillibles. L'automatisation des…

Configurer nord vpn en français

Nordvpn est une application qui permet de se connecter à internet en toute sécurité, via les serveurs d’autres pays. Il…

Je veux savoir à qui appartient ce numéro qui m’appelle sans laisser de message

Recevoir des appels non identifiés peut être frustrant, surtout quand l'interlocuteur ne laisse pas de message. Ce phénomène est d'autant…

Comment supprimer les virus et les logiciels malveillants sur Mac

La sécurité numérique est un sujet de préoccupation majeur à notre époque. Même si les appareils Mac d'Apple jouissent d'une…

WPA2 ou WPA/WPA2 : quel est le meilleur protocole de sécurité Wi-Fi ?

La majorité des routeurs domestiques affichent par défaut la mention “WPA/WPA2” lors de la configuration du réseau sans fil, sans…

Méthodes utilisées pour pirater un compte instagram en 5 étapes simples

Personne ne s'attend à ce que son compte Instagram puisse devenir la cible d'intrusions numériques. Pourtant, le piratage de compte…

Ipv6 et sécurité, les raisons d’une confiance parfois trompeuse

IPv6, le successeur d'IPv4, a été conçu pour répondre à la pénurie d'adresses IP et améliorer la gestion du réseau.…

Les meilleurs produits efficaces pour nettoyer votre ordinateur

Oubliez les manuels poussiéreux : s'attaquer au nettoyage de son ordinateur ne se résume pas à un simple coup de…

Stockage des mots de passe sur PC : emplacement et sécurité expliqués

Les systèmes d'exploitation n'ont jamais promis l'infaillibilité. Sur votre disque dur, les mots de passe s'alignent, parfois à la vue…

Meilleur type d’authentification : comparaison et avantages des méthodes sécurisées

Une authentification forte ne garantit pas toujours une sécurité absolue. Même les systèmes les plus sophistiqués restent vulnérables à certaines…

Audit cybersécurité : pourquoi et comment améliorer votre sécurité en ligne ?

38 %. C'est la hausse nette du nombre de cyberattaques déclarées en France entre 2022 et 2023, d'après l'Agence nationale…

Qu’est-ce qu’un maliciel ?

Qu'est-ce qu'un malware ? Malware, ou « malware », est un terme générique qui décrit tout programme ou code malveillant nuisible aux systèmes.…

L’annuaire inversé gratuit : un allié pour lutter contre le harcèlement téléphonique

Les appels incessants de numéros inconnus, souvent à des heures inopportunes, peuvent rapidement transformer votre téléphone en source de stress.…

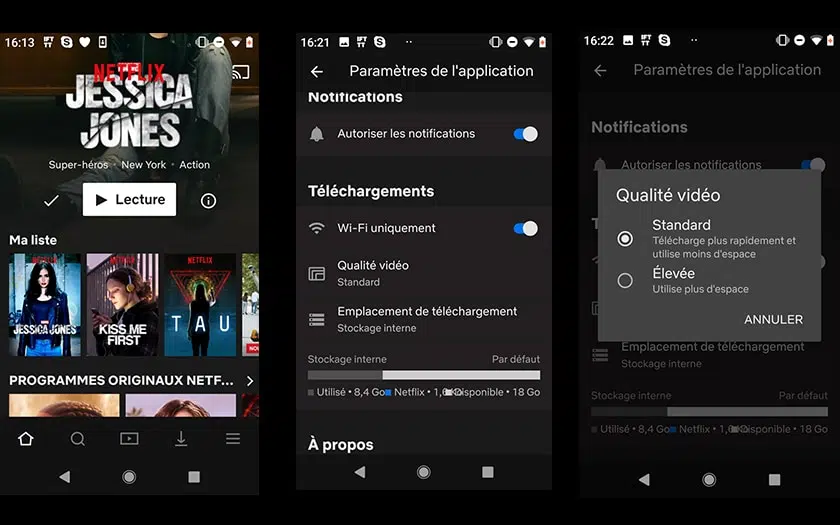

Comment régler la qualité d’image sur Netflix ?

Vous rencontrez des difficultés pour diffuser Netflix à la maison avec plus de personnes en ligne dans votre maison et…

Protégez vos locaux avec des solutions de sécurité intelligentes et connectées

Oubliez la sécurité « à l'ancienne » : la simple présence d'un vigile ne suffit plus à protéger les entreprises…

Alicemail, une solution de messagerie citée pour sa simplicité d’utilisation et sa sécurité annoncée

Le chiffrement des échanges reste souvent réservé à des solutions jugées complexes ou peu accessibles. Pourtant, OVHcloud annonce une messagerie…

Pourquoi mettre à jour ses outils régulièrement fait toute la différence

Un ordinateur verrouillé sur une vieille version, c'est un peu comme rouler sans frein sur une route verglacée : tôt…

Auditeur informatique : les étapes pour y parvenir

Le passage d'un poste purement technique à celui d'auditeur informatique n'a rien d'anodin. On quitte la sphère du “faire” pour…

Comment savoir si mon ordinateur est infecté par un virus ?

Il est souvent frustrant d'avoir un ordinateur qui ne répond pas parfaitement à nos attentes. La lenteur, les pannes d'applications…

Arrêter le phishing : moyen efficace pour protéger vos données en ligne

Un pirate informatique ne s’embarrasse plus de maladresses. Fini les fautes grossières et les mises en page bâclées. Aujourd’hui, le…

Sécurité de l’information vs Cybersécurité : quelle différence ?

Une politique de sécurité de l’information peut exister sans inclure de mesures techniques de cybersécurité. À l’inverse, un dispositif de…

Changer le type de sécurité Wi-Fi : étapes simples à suivre pour sécuriser votre réseau domestique

Le protocole WEP continue d’être utilisé dans certains foyers, malgré son obsolescence et ses failles documentées depuis plus de vingt…

Nettoyer un ordinateur infecté par un virus : étapes et conseils efficaces

Un ordinateur infecté par un virus peut rapidement devenir un cauchemar, compromettant la sécurité des données et ralentissant les performances.…

Cybersécurité : Python ou C++, quel langage choisir pour renforcer sa sécurité informatique ?

Un script Python peut automatiser une attaque en quelques lignes, là où un outil en C++ exige des heures de…

Loi protection données 2018 : principaux points à retenir pour se conformer

Une sanction de 20 millions d’euros. Quatre pour cent du chiffre d’affaires mondial. Voilà l’échelle des risques que toute entreprise…

Comment l’acier répond aux défis du transport sécurisé du CO₂?

Dans un contexte où la décarbonation de l'industrie devient une priorité mondiale, le transport sécurisé du CO₂ occupe une place…

RSI : Quelle est l’importance de la fonction du RSSI en entreprise ?

Le danger ne prévient jamais. Parfois, il frappe à la porte de l’entreprise sans crier gare, paralysant l’activité en quelques…

Cyberattaque : quelle entreprise a été ciblée ?

Un bug dans la matrice, et tout le château de cartes numérique s’effondre : 3h17, un informaticien tombe nez à nez…

Authentification : quelle forme est la plus courante aujourd’hui ?

Un glissement de doigt, et voilà des millions de verrous numériques qui sautent en silence. On avait juré la fin…

Types de VPN : Quelle est leur variété et leur nombre exact ?

Un hacker planqué derrière son écran au fin fond d’un cybercafé tokyoïte et un reporter qui tente d’échapper à la…

VPN sécurisé : quel est le meilleur choix ?

Avec la montée en flèche des cyberattaques et des violations de données, la protection de la vie privée en ligne…

Sécurité informatique : authentification la plus sûre pour vos données ?

Les cyberattaques se multiplient, ciblant aussi bien les grandes entreprises que les particuliers. La protection des données sensibles devient une…

Conseils pour réagir après avoir ouvert une pièce jointe de phishing : que faire ?

Lorsqu'un clic imprudent ouvre une pièce jointe frauduleuse, le stress monte rapidement. Les cybercriminels perfectionnent leurs techniques, et chaque fichier…

Paramètres de sécurité : où les trouver facilement ?

Naviguer sur Internet peut parfois ressembler à une traversée en eaux troubles, où la sécurité n'est pas toujours garantie. Pour…

Certificats de sécurité sur téléphone : Pourquoi et comment les installer ?

Les smartphones sont devenus des outils indispensables pour gérer notre quotidien, de la communication aux transactions bancaires. Pour assurer la…

Déceler manipulation image : astuces fiables et efficaces

Dans un monde saturé d'images et de vidéos, il faut savoir distinguer le vrai du faux. Les réseaux sociaux regorgent…

Stockage certificats SSL : Lieu stockage certificats SSL sécurité

Les certificats SSL jouent un rôle fondamental dans la sécurisation des communications en ligne, garantissant que les échanges de données…

Audit interne ou externe : quelle approche choisir pour votre cybersécurité ?

Un audit interne n'exclut jamais, par principe, la nécessité d'un audit externe. Pourtant, certaines organisations persistent à les opposer ou…

Comment fonctionne une prestation de service informatique ?

La prestation de service informatique est un composant clé pour les entreprises, facilitant la gestion des systèmes informatiques, la sécurité…

Achats en ligne : Dangers potentiels et conseils pour les éviter

Les achats en ligne ont révolutionné notre manière de consommer, offrant une commodité sans précédent. Cette facilité d'accès s'accompagne de…

Stockage sécurisé : où stocker des fichiers en toute sécurité ?

Avec la multiplication des cyberattaques et des violations de données, la question du stockage sécurisé des fichiers devient fondamentale. Les…

Vérifier antivirus sur ordinateur portable : comment savoir si votre PC est protégé ?

La sécurité numérique est devenue une priorité pour tous les utilisateurs d'ordinateurs portables. Face à l’augmentation constante des cybermenaces, il…

Comment réinitialiser la clé USB ?

Windows 10 ne fonctionne plus correctement ? Avez-vous commencé une réparation Windows 10 mais rien n'a changé ? Réinstaller Windows 10 est…

Comprendre et éviter les principaux types de logiciels malveillants : Guide de sécurité informatique

Plongeons-nous dans l'univers complexe et parfois intimidant de la sécurité informatique. Imaginez-vous naviguer sur Internet, pensant être en sécurité, puis…

L’impact de la sécurité des appareils IoT sur les opérations commerciales

L'Internet des objets (IoT) a révolutionné la manière dont les entreprises fonctionnent, offrant des opportunités sans précédent pour l'automatisation, la…

Les étapes à suivre pour restaurer la sécurité de votre site WordPress après un piratage

Votre site WordPress est un atout précieux pour votre entreprise ou votre passion, mais malheureusement, il est aussi une cible…

3 stratégies globales pour minimiser les risques de cyberattaques en entreprise

En matière de cybersécurité, les statistiques soulignent qu'une grande proportion des pertes ou atteintes constatées au sein des entreprises est…

Les avantages d’un système de vidéosurveillance

La sécurité et la protection de leurs biens et de leurs proches sont une préoccupation importante pour beaucoup de gens.…

Les meilleures protections antivirus pour Mac

Alors que les Macs étaient autrefois considérés comme immunisés contre les logiciels malveillants, la popularité croissante de macOS a attiré…